Wieder einmal ist es so weit. Eine dieser Spam-E-Mails kommt an, die an dreister Dummheit kaum zu überbieten ist. Empfänger ist: raspberrymoose@icloud.com (Auch wenn es die hier beschriebene Mail wirklich gibt, ist der Himbeer-Elch (raspberrymoose) natürlich KEINE echte Adresse. Ich habe sie mir ausgedacht, um den Vorfall entsprechend beschreiben zu können.) Aliase sind eine gute Sache: Wann immer man sich bei einem Online-Dienst registriert, verhindern Alias-Adressen, dass man seine echte E-Mail-Adresse preisgeben muss. Mittlerweile bietet Apple bei iCloud eine sehr elegante Funktion an, sich wegwerfbare Aliase ad hoc generieren zu lassen. Auch bei guten anderen Anbietern ist in der Regel möglich, sich eine gewisse Anzahl Alias-Adressen für bestimmte Zwecke zu hinterlegen. Aber zurück zum Vorfall:

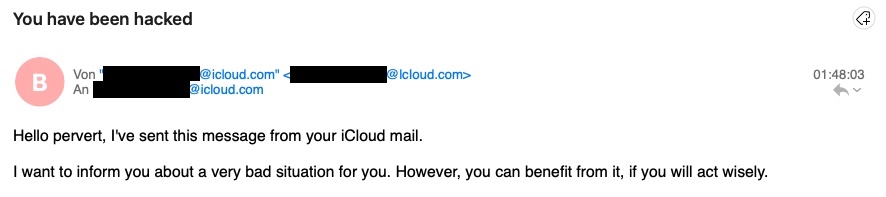

Überschrift: „You have been hacked“. SCHOCK! Und sie beginnt gleich in vertraulichem Ton: „Hallo Perverser, ich habe diese Nachricht von Deiner iCloud-Mail gesendet.“ Natürlich auf Englisch. Die wenigsten Spammer machen sich die Mühe, ihren Mist zielgruppenspezifisch anzupassen und wissen in der Regel sowieso nicht, welche Sprache das potenzielle Opfer spricht.

Gerade Menschen, die vielleicht nicht besonders routiniert in Online-Dingen sind, wird dann schonmal flau in der Magengegend. „Oh Gott, jemand denkt, ich wäre pervers!“ oder schlimmer noch „Jemand hat mich gehackt!“. Schauen wir uns doch einmal ganz entspannt an, was Sache ist:

Eine E-Mail kommt an, sie ist auch schon als Spam markiert. Überschrift siehe oben. Wenn Mensch jetzt nicht ganz so cool ist (oder wie ich gerade einen Artikel darüber schreibt), hat der Spammer schonmal sein erstes Ziel erreicht: Aufmerksamkeit. Schauen wir uns das Machwerk einmal an.

Der Text der E-Mail

* Do not reply to this email. I’ve sent it from your iCloud mail.

* Do not contact the police. I have access to all your devices, and as soon as I find out you ran to the cops, videos will be published.

* Don’t try to reset or destroy your devices. As I mentioned above: I’m monitoring all your activity, so you either agree to my terms or the vidеоs are published.

And some friendly advice: from now on, don’t be so careless about your online security.

Der Einfachheit halber hier eine Übersetzung

Hallo Perverser, ich habe diese Nachricht von deiner iCloud-Mail gesendet.

Ich möchte dich über eine sehr schlechte Situation für dich informieren. Du kannst jedoch davon profitieren, wenn du klug vorgehst.

Hast du schon von Pegasus gehört? Dabei handelt es sich um ein Spyware-Programm, das auf Computern und Smartphones installiert wird und es Hackern ermöglicht, die Aktivitäten der Gerätebesitzer zu überwachen. Es ermöglicht den Zugriff auf Ihre Webcam, Messenger, E-Mails, Anrufaufzeichnungen usw. Es funktioniert gut auf Android, iOS und Windows. Ich schätze, du hast bereits herausgefunden, worauf ich hinaus will.

Es ist schon ein paar Monate her, dass ich es auf all deinen Geräten installiert habe, weil du nicht ganz wählerisch warst, auf welche Links du intеrnеt klickst. In dieser Zeit habe ich alle Aspekte deines Privatlebens kennengelernt, aber einer ist für mich von besonderer Bedeutung.

Ich habe viele Videos aufgenommen, in denen du dir auf höchst umstrittene Pornovideos einen runterholst. Da es sich bei dem „fragwürdigen“ Genre fast immer um dasselbe handelt, kann ich daraus schließen, dass du eine kranke Veranlagung hast.

Ich bezweifle, dass du willst, dass deine Freunde, deine Familie und deine Arbeitskollegen davon erfahren. Ich kann das aber mit ein paar Klicks erledigen.

Jede Nummer in Ihrer Kontaktliste wird plötzlich diese Vidеоs- auf WhatsApp, auf Telegram, auf Instagram, auf Facebook, auf E-Mail – überall erhalten. Es wird ein Tsunami sein, der alles mit sich reißt, was sich ihm in den Weg stellt, und vor allem Ihr persönliches Leben.

etrachte Dich sich nicht als unschuldiges Opfer. Niemand weiß, wohin deine Entwicklung in der Zukunft führen könnte, also betrachte dies als eine Art verdiente Strafe, um dich aufzuhalten.

Ich bin eine Art Gott, der alles sieht. Aber keine Panik. Wie wir wissen, ist Gott barmherzig und vergebend, und ich auch. Aber meine Barmherzigkeit ist nicht umsonst.

Überweise 800 USD auf meine Litecoin (LTC)-Brieftasche: ltc1qurfsy823g5pa33clg6l983prndlc5cr4s8hluj

Sobald ich die Bestätigung der Transaktion erhalte, werde ich alle Videos, die dich kompromittieren, dauerhaft löschen, Pegasus von all deinen Geräten deinstallieren und aus deinem Leben verschwinden. Du kannst sicher sein, dass mein Nutzen nur im Geld besteht. Sonst würde ich dir nicht schreiben, sondern dein Leben ohne ein Wort in einer Sekunde zerstören.

Ich werde benachrichtigt, wenn Du meine E-Mail öffnest, und von diesem Moment an hast Du genau 48 Stunden Zeit, das Geld zu überweisen. Wenn Kryptowährungen für Sie Neuland sind, mache Dir keine Sorgen, es ist ganz einfach. Googeln Sie einfach „Krypto-Börse“ oder „Litecoin kaufen“ und dann ist es nicht schwieriger als ein paar nutzlose Sachen bei Amazon zu kaufen.

Ich warne Dich dringend vor den folgenden Dingen:

* Antworte nicht auf diese E-Mail. Ich habe sie von Deiner iCloud-Mail aus gesendet.

* Kontaktiere nicht die Polizei. Ich habe Zugriff auf alle deine Geräte, und sobald ich herausfinde, dass du zur Polizei gelaufen bist, werden Videos veröffentlicht.

* Versuche nicht, deine Geräte zurückzusetzen oder zu zerstören.

Wie ich oben erwähnt habe: Ich überwache alle deine Aktivitäten, also stimmst du entweder meinen Bedingungen zu oder die Vidеоs werden veröffentlicht.

Vergiss auch nicht, dass Kryptowährungen anonym sind, so dass es unmöglich ist, mich anhand der angegebenen Adresse zu identifizieren.

Viel Glück, mein perverser Freund. Ich hoffe, dies ist das letzte Mal, dass wir voneinander hören.

Und ein freundlicher Rat: Sei von nun an nicht mehr so sorglos mit deiner Online-Sicherheit.

Schauen wir uns die Mail einmal genauer an. Sie enthält viele Elemente, die eine „gute Erpressung“ ausmachen.

1. Element einer guten Erpressung: „Ich habe Dich erwischt! Und ich habe diese E-Mail zum Beweis von Deinem eigenen E-Mail-Account abgeschickt!“

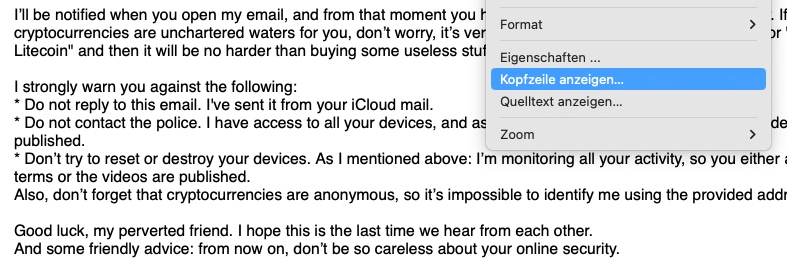

Ach tatsächlich? Schauen wir mal. Um zu erkennen, was wir vor uns haben, sind die Kopfzeilen einer E-Mail, der sog. Header hilfreich. Jedes einigermaßen moderne E-Mail-Programm hat eine Funktion, diesen Header anzuzeigen.

Im Header finden sich nun beispielsweise folgende Informationen:

Received: from ci74p00im-qukt09071102.me.com by p62-mailgateway-smtp-66ff5455b4-hfwbf (mailgateway 2415B105)

with SMTP id 0c2e71cf-f85c-450e-ad69-a9dd46a05d97

for <raspberrymoose@icloud.com>; Mon, 29 Apr 2024 23:48:08 GMT

Die Nachricht wurde zwar AN unseren Account geschickt, aber der Absender ist ein völlig anderes Konto. Da hat sich unser Erpresser-Boy wohl geirrt. Na ja, kann mal passieren, Schwamm drüber. ![]()

x-spam-flag: yes

x-suspected-spam: true

Authentication-Results: bimi.icloud.com; bimi=skipped reason="insufficient dmarc"

X-ARC-Info: policy=fail; arc=none

Authentication-Results: arc.icloud.com; arc=none

Authentication-Results: dmarc.icloud.com; dmarc=none header.from=lcIoud.com

X-DMARC-Info: pass=none; dmarc-policy=(nopolicy); s=u0; d=u0; pdomain=lcIoud.com

X-DMARC-Policy: none

Authentication-Results: dkim-verifier.icloud.com; dkim=none

Authentication-Results: spf.icloud.com; spf=fail (spf.icloud.com: domain of raspberrymoose@lcIoud.com does not designate 50.114.179.229 as permitted sender) smtp.mailfrom=raspberrymoose@lcIoud.com

Received-SPF: fail (spf.icloud.com: domain of raspberrymoose@lcIoud.com does not designate 50.114.179.229 as permitted sender) receiver=spf.icloud.com; client-ip=50.114.179.229; helo=icloud33.org; envelope-from=raspberrymoose@lcIoud.com

- iCloud hat die Nachricht direkt als Spam klassifiziert.

- SPF (Sender Policy Framework): Hier wird geprüft, ob die Absenderadresse des Umschlags gefälscht ist. Dazu wird die IP-Adresse des Absenders daraufhin überprüft, ob die DNS Zone der Absender-Domain einen entsprechenden SPF-Eintrag mit einer IP-Adresse enthält, der zum Return-Pfad der E-Mail passt. Es müsste also auf den DNS von icloud.com zugegriffen worden sein. Sehr unwahrscheinlich. Statt dessen nutzt man die Domnain „lcloud.com“, also mit kleinem „L“ statt „i“ am Anfang. Fällt optisch kaum auf, technisch aber sofort. Das Ergebnis ist wenig überraschend: die Fälschung wurde erkannt.

- DKIM („DomainKeys Identified Mail“) soll mittels asymmetrischer Kryptographie die Authentizität von E-Mail-Absendern sicherstellen. Dazu wird die E-Mail vom absendenden Mailserver mit einer Signatur versehen, die mit einem im DNS der Absender-Domain hinterlegten öffentlichen schlüssel abgeglichen werden kann. In unserem Fall schlägt dieser Vergleich erwartungsgemäß fehl.

- DMARC („Domain-based Message Authentication, Reporting, and Conformance“): keine Richtlinie (Policy) vorhanden. Das ist zunächst nicht dramatisch. Entscheidend ist der DMARC Abgleich. Hierbei wird geprüft, ob die Absenderadresse der E-Mail mit dem SPF-Rücksprungpfad und dem DKIM-Domain-Tag zusammenpasst. Überraschung: tut sie nicht!

Zwischenergebnis: so ziemlich alles an dieser E-Mail ist gefälscht Sie wurde nicht von meinem eigenen Account verschickt!

Wie erkennt man das nun als Laie?

Recht einfach: Man schaut sich den Header der E-Mail an, prüft den Absender („Received: from“) und sucht nach Bewertungen wie „failed“, „spf=fail“, „pass=none“ oder ähnlichen. Selbst, wenn man nicht weiss, was alles im Einzelnen bedeutet, sind all das leicht zu erkennende Warnzeichen.

Im Zweifel: Fragen Sie Ihren IT-Experten!

2. Element einer guten Erpressung: eine stabile Basis.

Heute mal: Pegasus. Die Spyware der israelischen NSO Group. Diese wurde 2016 entdeckt und wird anscheinend vorrangig von Geheimdiensten und Regierungen zum Ausspähen von Politikern, Journalisten und Aktivisten genutzt. Hat unser kleiner Erpresser-Bub Zugang zu so einer Software? Unwahrscheinlich, aber nicht vollständig unmöglich. Es ist aber anzunehmen, dass das Produkt nicht gerade günstig ist. All das, um 800 Dollar zu erpressen. Spätestens hier wird es dann albern.

3. Element einer guten Erpressung: die vermeintliche Verfehlung des Opfers, die öffentlich gemacht werden könnte.

Es ist natürlich wichtig, da zuzugreifen, wo es weh tut. Sexualität, insb. vermeintlich außergewöhnliche Dinge, bietet sich natürlich immer an. Ein wenig Kreativität wäre aber schon wünschenswert. Pornovideos? Come on – mehr hast Du nicht auf Lager? Langweilig.

4. Element einer guten Erpressung: Keine Polizei! Ich sehe alles.

Sich als Erpresser selbst als „eine Art Gott“ zu bezeichnen, ist vielleicht kreativ, aber schon irgendwie kindisch. Wie alt bist Du eigentlich, Crime-Boy? 13?

„Sobald ich die Bestätigung der Transaktion erhalte, werde ich alle Videos, die dich kompromittieren, dauerhaft löschen, Pegasus von all deinen Geräten deinstallieren und aus deinem Leben verschwinden.“ oder „Ich überwache alle deine Aktivitäten“ Das würde bedingen, dass Du Zugriff auf diese Geräte hast. Bislang hast Du noch nicht einmal glaubhaft gemacht, dass Du wenigstens weißt, ob ich Android oder iOS verwende. Bisschen dünn, oder? Außerdem: Seit wann gibt es Ehre unter Dieben? Wenn das Opfer brav ist, lässt der Ganove es danach in Ruhe? Klar doch….

„Ich werde benachrichtigt, wenn Du die E-Mail öffnest“ – träum‘ weiter, Kleiner. Ich entscheide, ob und wann interaktive Elemente einer E-Mail geladen werden und auch eine Empfangsbestätigung verweigert mein Mailprogramm standardmäßig. Beides sind übrigens Einstellungen, die ich jedem dringend empfehle.

„Antworte nicht auf diese E-Mail.“ Warum? Wenn ich das täte, würde ich mir nur selbst eine E-Mail schicken. Was soll da passieren?

„Kontaktiere nicht die Polizei. Ich habe Zugriff auf alle deine Geräte…“ Nein, Hase. Hast Du nicht. Das hatten wir doch schon geklört.

„Versuche nicht, deine Geräte zurückzusetzen oder zu zerstören.“ Warum? Würdest Du Sie dann heilen? Du bist ja der Traum jeder Versicherungsgesellschaft!!! Das klingt nach hervorragenden Jobaussichten.

„Vergiss auch nicht, dass Kryptowährungen anonym sind, so dass es unmöglich ist, mich anhand der angegebenen Adresse zu identifizieren.“ Ach was, ist das so? Ist mir neu. zugegeben, der Aufwand ist sehr hoch. Aber unmöglich? Nope. Auch da liegst Du falsch.

Fazit

Die E-Mail ist natürlich Unsinn.

Die E-Mail-Adresse (der Alias „raspberrymoose“) ist verbrannt. Bei einem Anbieter, bei dem ich diesen Alias verwendet habe, gibt es eine Sicherheitslücke und Daten sind abgeflossen. Der Vorgang ist also nicht „nichts“.

Der Alias wird bei mir gelöscht und das Thema ist erledigt. Kein Problem, aber dennoch ist das ärgerlich. Ideal wäre es gewesen, wenn dieser Alias auch nur bei genau einem Anbieter verwendet worden wäre. Dann wüsste ich jetzt exakt, wer meine Daten verloren hat. Mir persönlich ist der Aufwand, Dutzende Aliase zu benutzen, allerdings zu hoch.

Tipps & Tricks

Natürlich ist es wichtig, potenzielle Bedrohungen ernst zu nehmen. Aber oft ist alles auch nur ein Schwindel und daraus ergibt sich die eigentliche Bedrohung. Also zunächst:

- Wirklich: keine Panik! Prüfen Sie in Ruhe (!), was vorgefallen ist und wie valide das alles ist.

- Achten Sie auf Ihre persönliche(n) E-Mail-Adresse(n). Nutzen Sie bei Online-Diensten wenn möglich niemals Ihre echte Adresse, sondern arbeiten Sie mit Aliasen oder Wegwerfadressen (temp-mail.org oder ähnliche Dienste)

- Sorgen Sie für IT-Sicherheit. Aktuellste Softwareversionen, Virenscanner, Firewall, …

- Wenn Ihre Webcam nicht in Benutzung ist, decken Sie sie ab. Notfalls mit einem Klebezettel.

- Prüfen Sie, ob Ihre E-Mail-Adressen von einem Leak betroffen sind. Hierfür eignet sich beispielsweise der Identity Leak Checker des HPI (https://sec.hpi.de/ilc/search?lang=de) oder der Uni Bonn (https://leakchecker.uni-bonn.de/de/index).

- Passwort-Sicherheit:

- Je größer desto besser. 12 Zeichen sollten das Minimum sein. Idealerweise Buchstaben groß und klein, Ziffern, Sonderzeichen gemischt.

- Wörter aus Wörterbüchern sind als Passworte grundsätzlich ungeeignet. Keine Namen o.ä. verwenden

- Jedes Passwort immer nur einmal verwenden (Passwortmanager verwenden)

- Wo möglich immer 2-Faktor-Authentifizierung nutzen

Sprechen wir miteinander!

Haben Sie Fragen zu Digitalisierung, Cybersicherheit oder Compliance für Ihr Unternehmen? Sind Sie Projektverantwortlicher, betrieblicher Datenschutzbeauftragter oder Compliancebeauftragter und möchten mit einem Sparrings-Partner auf Augenhöhe diskutieren? Und das Ganze am Besten ohne Panikmache und mit einem gesunden Schuss Pragmatismus? Dann sollten wir miteinander sprechen.

Der Autor

Falk Schmidt ist Projektberater für digitale Geschäftsprozesse, Cyber Security sowie zertifizierter Datenschutzbeauftragter und Datenschutz-Auditor Als Lehrbeauftragter an der Technischen Hochschule Mittelhessen (THM) vermittelt er Datenschutz-Themen an Studierende.

Die hier erscheinenden Artikel illustrieren seine private und/oder berufliche Meinung, stellen jedoch keine Rechtsberatung im Sinne des RDG dar.

Sie müssen den Inhalt von reCAPTCHA laden, um das Formular abzuschicken. Bitte beachten Sie, dass dabei Daten mit Drittanbietern ausgetauscht werden.

Mehr Informationen